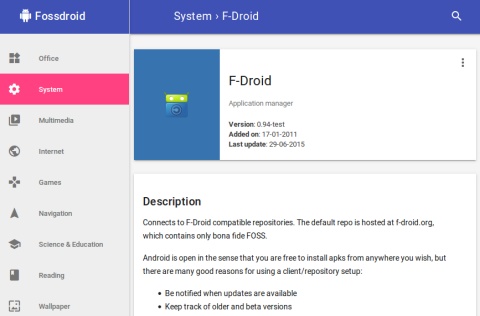

Fossdroid Material Redesign

Non ho potuto resistere ma ho voluto utilizzare Material Design Lite per rendere Fossdroid conforme al “Material Design”.

Come sempre se avete suggerimenti e/o critiche, fatevi avanti!

Non ho potuto resistere ma ho voluto utilizzare Material Design Lite per rendere Fossdroid conforme al “Material Design”.

Come sempre se avete suggerimenti e/o critiche, fatevi avanti!

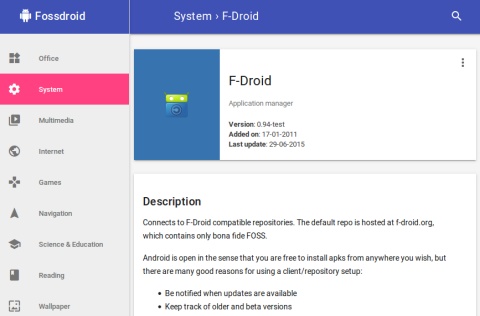

Con l’avvento di Android Lollipop abbiamo potuto assistere alla nascita del Material Design, finalmente Google ha rilasciato una libreria di componenti CSS/JS/HTML per implementarlo nei nostri progetti web in maniera facile e veloce: Material Design Lite.

Questa libreria risulta quindi ideale per chi vuole utilizzare il Material Design senza integrare nella totalità framework come Polymer.

MDL includes a rich set of components, including material design buttons, text-fields, tooltips, spinners and many more. It also include a responsive grid and breakpoints that adhere to the new material design adaptive UI guidelines.

Un’alternativa di terze parti è invece Materialize, creato da degli studenti della Carnegie Mellon University.

Non resta altro che provare!

Questo weekend ho provveduto ad ottimizzare la configurazione del server ed allo stesso tempo ho attivato il certificato SSL di CloudFlare in modo da forzare il protocollo HTTPS su tutto il dominio.

In questi due giorni ci sono stati dei downtime di breve durata dovuti essenzialmente a due problemi:

Per facilitarvi la vita vi spiego quindi il metodo più rapido ed indolore per portare il vostro WordPress ad utilizzare la connessione sicura sfruttando il certificato messo a disposizione da CloudFlare.

Piccola nota: se il vostro server non dispone di alcun certificato SSL dovrete necessariamente utilizzare il Flexible SSL.

Da pochi giorni sono passato dalla Tre alla TIM e, se dovessi giudicare quest’ultima dal suo form di registrazione utente, siamo messi veramente male.

Durante la fase di registrazione utente presso il loro portale, non ho potuto fare a meno di spalancare gli occhi nel vedere che obbligano l’utente a dover scegliere una password composta da soli numeri e lunga 8 cifre.

La cosa divertente è che ci tengono ad avvisare che non accettano password come “11111111” oppure “01234567”…direi un ottimo consiglio no? Ma dico io, è possibile che nel 2015 ancora non gliene frega a nessuno della questione sicurezza?!

La cosa grave è che l’utente medio, sentendosi obbligato ad inserire una password così definita, sarà portato ad utilizzare password come 11335577/12234456 o combinazioni equiparabili (facili da memorizzare e con un minimo di senso).

Da questo processo sono esclusi gli utenti avanzati che utilizzano un qualsiasi creatore/memorizzatore di password (vi consiglio vivamente KeePass): sappiamo benissimo che non appartengono al caso medio.

Fare un brute force con queste premesse risulta molto facile: lo spettro di password possibili è ridotto ed oltretutto, se si utilizzano dei vocabolari ad-hoc, si può ridurre il cracking a pochi minuti/ore (pensiamo ad esempio di dare priorità alle password più facili da memorizzare e con pattern riconoscibili).

Perdonatemi ma il rant ci sta tutto!

Post veloce per ricordarvi che domani 28 Maggio 2015 inizia il tanto atteso Google I/O 2015.

Buona visione!